¿Es suficiente un firewall? ¿Qué ocurre cuando la seguridad perimetral falla?

Los ataques más frecuentes en la actualidad no consisten en acceder a los sistemas desde fuera de nuestra red directamente. Los ciberdelincuentes suelen optar por otras estrategias, entre ellas la más usada suele ser el engaño, a través de usuarios confiados y poco entrenados, para que descarguen y ejecuten malware en sus equipos. Este código malicioso suele estar gobernado remotamente por los ciberdelincuentes a través de otros equipos llamados «command and control».

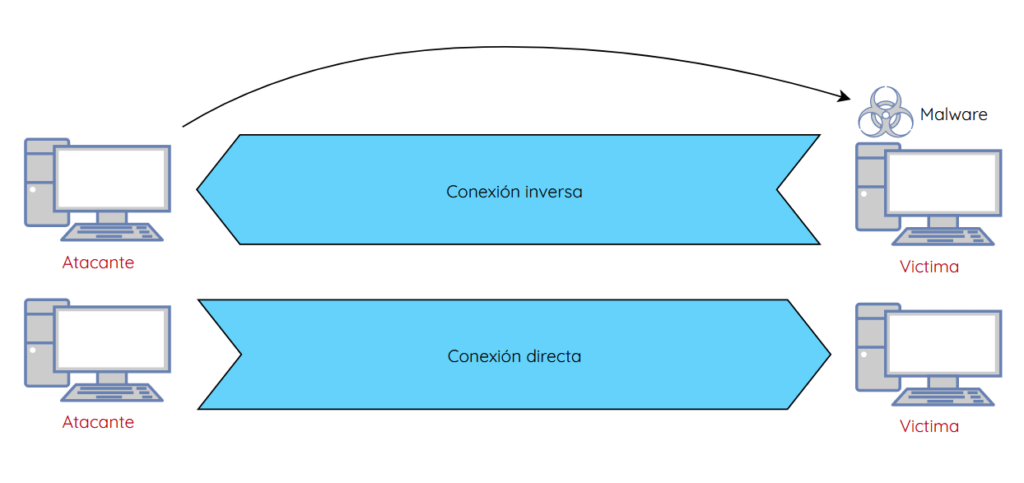

Las conexiones del Malware con el atacante podrían ser de dos tipos:

- Directas

- Inversas

En una conexión directa el atacante tendría que abrir un puerto, cosa que llama la atención y puede que no tenga los permisos suficientes para hacerlo.

Un ciberdelincuente usa conexiones inversas porque los dispositivos de seguridad perimetral como los firewall suelen tener configuraciones menos restrictivas con el tráfico saliente y apenas llama la atención.

Una vez que han superado la barrera del firewall, el atacante se encuentra dentro de nuestra red, por lo que es muy complejo detectar una intrusión a no ser que tengamos otras herramientas de monitorización, por ejemplo que nos avisen de fallos o errores de servicios u otras incidencias.

Para detectar este tipo de amenazas o intrusiones internas se utilizan herramientas IDS o IPS. Estas analizan el tráfico de la red y, en base a unas reglas, genera alertas para avisar de que algo está pasando e incluso bloquean ese tráfico malicioso.

El principal problema de estas herramientas es la cantidad de falsos positivos que pueden generar si no se configuran correctamente.

Desde nuestro comienzo, llevamos experimentando con estas tecnologías, lo que nos ha llevado a desarrollar nuestra propia solución, TotalSOC.

En esta labor, nuestro objetivo principal ha sido obtener alertas efectivas, centrándonos en los patrones principales de infecciones como el ransomware o en detectar herramientas de pentesting dentro de la red.

Como funcionalidad extra y complemento del sistema IDS hemos creado nuestros propios señuelos o honeypots para atraer todo el tráfico malicioso y ser el primer elemento de una red en detectarlo.

¿Quieres saber más? Visita esta página o contacta con nosotros y pruébalo sin compromiso.