¿Qué es el pentesting?

El pentesting, también conocido como pruebas de penetración, es una práctica de ciberseguridad que simula ataques dirigidos, tanto a software como hardware, para identificar posibles brechas de seguridad informática. Podríamos entenderlo como un simulacro de incendio pero para saber actuar ante ataques informáticos.

Objetivos del test de penetración

Ver el estado de seguridad que tiene nuestra organización: Realizar estos tests permite a las empresas evaluar su seguridad actual, identificando así áreas de mejora. Esto proporciona una visión general de los riesgos que está tomando la compañía en materia de ciberseguridad.

Localizar vulnerabilidades antes que los ciberdelincuentes: Detectar vulnerabilidades para anticiparse a los cibercriminales, esto asegura que las brechas se cierren antes de que puedan causar daños significativos.

Comprobar el impacto que pueden tener esas vulnerabilidades: Entender el impacto, económico o de cualquier otra índole, de las vulnerabilidades permite a las empresas priorizar las soluciones de seguridad, para enfocar los esfuerzos en las brechas que podrían tener consecuencias más importantes.

Evaluar la eficiencia de las medidas de protección de la compañía y el cumplimiento de las normativas de protección de datos: Con el pentesting nos aseguramos de que cumplimos, o no, con las normativas de protección de datos, además de, evaluar la eficacia de las medidas de seguridad existentes.

Tipos de pentesting

Pentesting Interno

Los pentests internos se centran en evaluar la seguridad desde dentro de la organización, probando dispositivos como servidores y estaciones de trabajo. Esto nos ayuda a detectar y corregir vulnerabilidades que algún empleado o un atacante con acceso interno podría explotar.

Pentesting Externo

Los pentests externos evalúan la seguridad de los sistemas expuestos al público, como páginas web y servidores de correo. Este enfoque es crucial para protegerse contra atacantes externos que buscan explotar estos medios.

Método de ejecución

Caja Negra

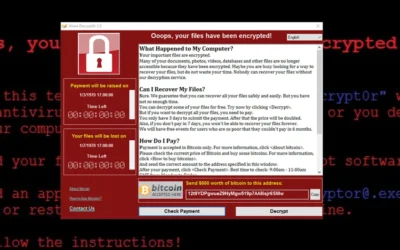

Las pruebas de caja negra simulan un ataque real sin información previa, replicando cómo actuaría un cibercriminal externo. Así se puede evaluar la capacidad de la empresa para detectar y responder ante ataques inesperados.

Caja Blanca

En las pruebas de caja blanca, el pentester tiene acceso completo a la información de la empresa, sirve para evaluar las vulnerabilidades internas. Este tipo de pentest ayuda a detectar fallos que podrían ser pasados por alto en otro tipo de pruebas.

Caja Gris

Las pruebas de caja gris combinan elementos de los enfoques de caja blanca y caja negra, proporcionando al pentester algo de información para analizar mejor vulnerabilidades más específicas.

El ciclo de vida de la gestión de vulnerabilidades

El proceso de gestión de vulnerabilidades es un ciclo continuo detección, corrección y verificación, el cual se debería realizar, como mínimo, una vez al año. consta de diferentes etapas que nos ayudarán a detectar en tiempo real la afectación sobre los sistemas, servicios y puertos de los activos evaluados.

La importancia del pentesting para las empresas

El pentesting no solo previene potenciales pérdidas financieras y de datos, sino que también fortalece la confianza de los clientes sabiendo que sus datos están protegidos.

En SSH Team podemos ofrecerte una capa de seguridad al completo. Nuestros software de gestión de vulnerabilidades como TotalSOC detecta amenazas en tiempo real y crea señuelos para atraer ataques y detectarlos de manera más inmediata.