En SSH team creemos en una ciberseguridad sin complicaciones, un enfoque claro, directo y eficaz.

Hoy abordamos qué es el ransomware, cómo se produce, cómo prevenirlo y qué pasos concretos puedes dar para asegurar tus sistemas.

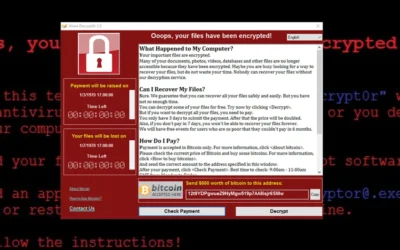

¿Qué es el ransomeware?

El ransomware es un tipo de malware que bloquea o cifra los datos de una persona u organización, exigiendo un rescate para restaurar el acceso.

En otras palabras: tus archivos quedan “secuestrados” por ciberdelincuentes hasta que pagues.

¿Cómo se produce un ataque de ransomware?

1. Acceso inicial al entorno

-

Mediante phishing: correos con adjuntos maliciosos o enlaces comprometidos.

-

Explotación de vulnerabilidades sin parche, servicios mal configurados (RDP, SMB, etc.).

2. Ejecución del malware

-

-

Una vez dentro, el ransomware cifra archivos o bloquea el sistema.

-

Puede borrar copias de seguridad accesibles, para que la víctima no tenga alternativa.

-

3. Petición de rescate

- Aparece un mensaje: paga para recuperar el acceso, normalmente en criptomonedas.

- A veces la amenaza es doble: ciframos tus datos y los publicamos si no pagas (“double extortion”).

¿Cómo prevenir el ransomware?

-

Copias de seguridad externas: Haz backups regulares fuera de la red principal. Si se mantiene conectado al sistema infectado, también puede ser atacado.

-

Actualiza sistemas y aplicaciones: Parchea rápidamente para cerrar las puertas que usan estos ataques.

-

Segmenta la red y limita privilegios: Que un equipo comprometido no arrastre al resto.

-

Autenticación multifactor (MFA): Añade una barrera extra, por ejemplo, al correo o servicios críticos.

-

Concienciación del usuario: Forma al equipo para que detecte phishing y que no ejecute ni descargue adjuntos dudosos.

-

Plan de respuesta ante incidentes: Aunque parezca sencillo, tener un protocolo claro hace la diferencia.

-

Deshabilita servicios innecesarios como RDP público sin seguridad.

-

Monitorea actividad inusual de cifrado masivo o conexión a destinos externos desconocidos.

-

Asegura que los logs y copias de seguridad residan fuera del entorno atacable.

En SSH team sabemos que la ciberseguridad no tiene que ser complicada: la traducimos a acciones concretas. Hacemos auditorías, pruebas de penetración y simulaciones adaptadas: evaluamos tu superficie de ataque real frente al ransomware. Te ayudamos a implementar una estrategia de ciberresiliencia: prevención + detección + recuperación.