La seguridad es una necesidad en el diseño y desarrollo de software.

En este ámbito, nos enfrentamos a riesgos como la inyección de código (SQL, XML ,comandos), XSS (o CSRF), Inclusión de ficheros y DoS.. entre otros.

Cada vez el software es más complejo y se diseña con una mayor necesidad de componentes externos. Todo esto, ha llevado a la creación de ciclos de desarrollo software conocidos como Secure SDLC o Seguridad en Ciclo de Vida del Software.

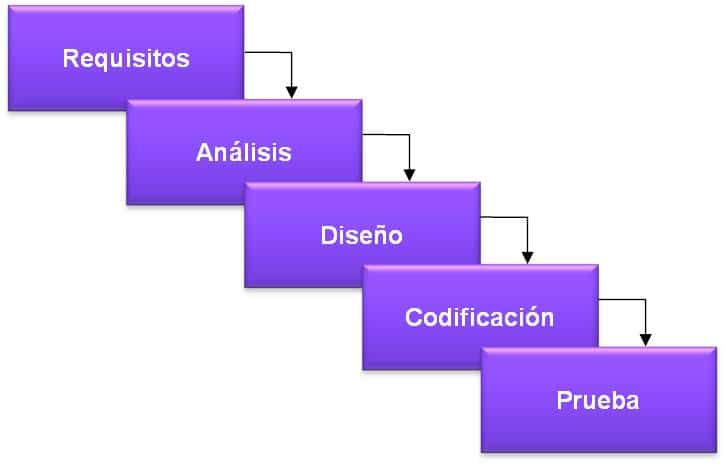

¿Pero qué es el ciclo de vida del software?

Son un conjunto de fases, por las que se va pasando, desde que se empieza a desarrollar una aplicación hasta que se termina. Principalmente están compuestas por, evaluación de los requisitos, análisis, diseño, codificación y pruebas.

Realizando una correcta planificación y monitorización de estas fases, podremos evitar fallos de seguridad que podrían suponer grandes pérdidas de información, tiempo, recursos y estabilidad.

Problema

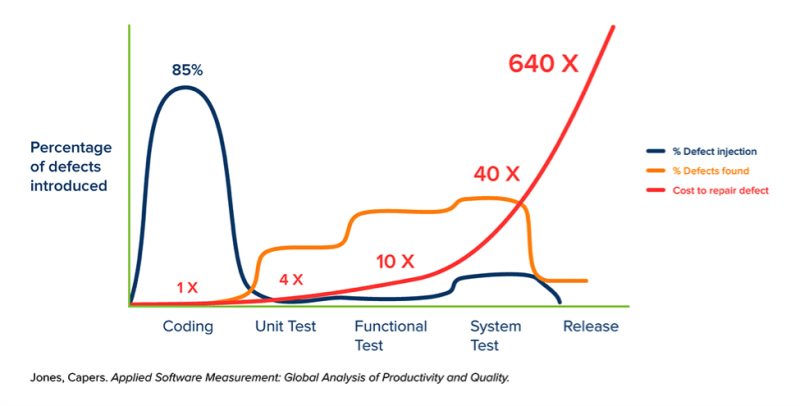

Corregir estos problemas desde la etapa de diseño y durante las fases de desarrollo, permitirá prevenir estos errores y solucionarlos de una manera menos costosa en recursos.

El tiempo medio en solucionar un fallo de seguridad aumenta significativamente en relación a la fase del desarrollo en la que nos encontremos. Cuando antes abordemos los errores, menor será el tiempo en solucionarlos.

Soluciones

Para paliar estoy fallos y ayudar a los equipos de desarrollo se han creado varios tipos de software que, además de ser herramientas para uso puntuales también se pueden integrar y automatizar en el ciclo de vida del software para securizarlo.

El principales tipos de herramienta de análisis de código se denominan SAST (Static Application Security Testing), y DAST (Dynamic Application Security Testing). Este tipo de analizadores han ido evolucionando posteriormente a sistemas IAST, que es una combinación de un análisis estático correlacionado con una dinámico o RASP, que realiza la monitorización en tiempo de ejecución y a nivel de red.

Todas estas herramientas se pueden integrar en en las distintas fases del ciclo de vida del software. Desde SSHTeam recomendamos siempre empezar por las SAST, las cuáles nos permiten encontrar fallos antes de la puesta en marcha de una aplicación.

En esta integración estas herramientas trabajarán estrechamente junto con los programadores y gestores de proyecto para evaluar los riesgos de las aplicaciones. Para más potencial, los escaneaos de estas herramientas se pueden automatizar con sistemas de integración continua, por ejemplo, Jenkins y Bamboo, y configurar un sistema de reglas o requisitos que debe cumplir el proyecto antes de la puesta en marcha de cada nueva versión, haciendo la seguridad un proceso inherente en la fases de teste y pruebas unitarias.

Si tu desarrollo de software depende de terceras partes, también permiten una evaluación no solo del código, sino tambien del riesgo y calidad de cada uno de los proveedores. Apoyando en la parte de gobierno que necesitan las empresas que dependen de otros proveedores de software.

Para más información visita nuestra web, o consúltanos directamente si tu equipo, empresa o proyecto necesita apoyo en el área de ciberseguridad.

Muchas gracias y un saludo.